IT biztonság

Az alábbiak közül a gyakorlatban melyik lehet a legkisebb valószínűséggel egy kripto rendszer elleni támadás alapja?

A használt kriptográfiai primitív feltörése

Side channel támadási lehetőség az implementáció ellen

Gyenge kulcsmenedzsment

Protokoll hiba

A potyogós (cascade) számítógépes virus...

Az 1980-as évek egyik első PC-s vírusa, nagy visszahangott keltett

Kiber-fizikai támadásban használt eszköz, 2010-ből

A 2000-es évek első durva worm támadása

Az első vírusok egyike az 1970-es évek elejéről, DEC gépeket támadott

Fut a gépemen a háttérben egy program, ami minden, a Dropboxba feltöltött fájlomat menet közben titkosítja, majd letöltéskor visszafejti. Milyen feladatot végez ez a program?

Transzparens titkosítás

Homomorf titkosítás

Kereshető titkosítás

Szematikamegőrző titkosítás

Melyik nem tipikus célja a biztonsági incidenskezelésnek?

Az incidens okának kiderítése a hasonló incidensek jövőben történő elkerülése céljából

Adatok gyűjtése oly módon, hogy azok akár bizonyítékként használhatók legyenek igazságügyi szakértői eljárásban is

A rendszer eredeti állapotba történő visszaállítása

Az incidenst okozó támadó azonosítása és feljelentése

Mi történik stack overflow esetén?

Nem várt módon felülíródik a stack egy része

Felülíródik egy függvény visszatérési értéke a stacken

Elfogy a stack memória (betelik a stack)

Nagy adatot írunk a stackre, ami így eléri és felülírja a heap tetejét

Mi a shell code?

A shell elindításához szükséges jelszó, amit az operációs rendszer kódolt formában tárol

Az aktuális OS shell program (pl. bash, sh, zsh vagy cmd) forráskódja

Az integritásellenőrző kódok egy fajtája

Shell hozzáférés nyitását szolgáló támadó bemenet (input)

Általában mi egy titkosszolgálat által támogatott támadó csoport motivációja?

Pénzszerzés

Bosszú

Vallási üzenetek előtérbe helyezése

Információszerzés, kémkedés

Az alábbiak közül melyik a gyakorlatban leginkább használt kétfaktoros authentikációs módszer?

Egy ujjlenyomat és egy mobil tokengenerátor használata

Egy jelszó és egy mobil tokengenerátor használata

Egy jelszó és egy bizonsági kérdés használata

Egy jelszó és egy PIN-kód használata

Az alábbiak közül mi nem számít igazán biztonsági szempontból rendszer kompromittálódásnak?

Valaki megszerzi a rendszergazda jelszavát, majd azzal belépve szándékosan olyan műveleteket végez, melyek inkonzisztens állapotba hoznak egy elosztott adatbázist.

Valaki véletlenül hozzájut a rendszergazda jelszavához, majd azzal belépve random parancsokat ad ki össze-vissza, melynek következtében inkonzisztens állapotba kerül egy elosztott adatbázist.

Egy véletlen áramszünet következtében úgy állnak le a szerverek, hogy inkonzisztens állapotba kerül egy elosztott adatbázis.

Valaki szándékosan idéz eló áramszünetet, melynek következtében úgy állnak le a szerverek, hogy inkonzisztens állapotba kerül egy elosztott adatbázis.

Ki nem játszott szerepet az Enigma feltörésében?

Hans-Thilo Schmidt

Alan Turing

Phil Zimmermann

Marian Rejewski

Egy adatbázisban emberek korát, lakóhelyét, és a meglátogatott helyek listáját tárolják. Ezek közül melyek ismerete azonosítja legjobban az egyént?

A lakóhely ismerete

A kor, lakóhely, és 2 meglátogatott hely ismerete

A lakóhely és 2 meglátogatott hely ismerete

A kor és 2 meglátogatott hely ismerete

Melyik jellemző féreg (worm) támadásra?

Nagyon hosszú, egyenes kódstruktúrával rendelkezik

Olyan polimorf kódot használ, amit az antivirus programok nem tudnak detektálni

Sérülékenységet kihasználva automatizálva tud terjedni, gyors

Felhasználói interakcióra épül, ezért lassan terjed

Melyek a kiberbűnözői csoport jellemzői?

Változó technikai képességek, limitált információszerző képesség, limitált erőforrások

Fejlett technikai képességek, változó információszerző képesség, jelentős erőforrások

Fejlett technikai képességek, fejlett információszerző képesség, limitált erőforrások

Limitált technikai képességek, limitált információszerző képesség, jelentős erőforrások

Az alábbiak közül milyen információkat küldhet fel Siri a működése közben egy iOS eszközről a felhőbe?

Az akkumulátor aktuális töltöttségi szintjét

A felhasználó Apple ID-ját

A zene könyvtár adatait

A gyorsulást mérő szenzor adatait

Milyen módszerrel vannak védve az adatok hosszabb távú tárolás esetén az iOS eszközökön?

A titkosításhoz használt kulcsok csak az iCloudban kerülnek elmentésre a biztonsági mentések visszaállításához

Az adatok csak sikeres ujjlenyomat-azonosítás után válnak elérhetővé

Az adatok kriptográfiailag kötve vannak az adott eszközhöz

Az adatok sikertelen dekódolása esetén azok azonnali letörlésre kerülnek

Mi a browser fingerprinting célja?

Azonosítsa a böngészót annak perzisztens jellemzőivel.

Azonosítsa a böngészőt sütikkel.

Azonosítsa a felhasználót a közvetlen azonosítóival.

Azonosítsa a böngészőt kizárólag a verziószámával.

Az alábbiak közül melyik blokkrejtjelezési mód nem rejti jól az üzenet tartalmát?

ECB

OFB

CTR

CBC

Mi jellemzi a zero-day sérulékenységeket?

Ezek minimális erőfeszítéssel. Gyorsan javítható sérulékenységek

Ezek 1 napnál kevesebb idó alatt felfedezhető sérulékenységek

Ezek nem publikus de a támadó által ismert sérúlékenységek

Ezek publikusan jól ismert sérulékenységek

Hol helyezkednek el egy függvény bemeneti paraméterei és lokális változói a stacken a frame pointerhez képest?

A bemeneti paraméterek és a lokális változók is a frame pointer felett (kisebb címeken)

A bemeneti paraméterek és a lokális változók is a frame pointer alatt (nagyobb cimeken)

A bemeneti paraméterek a frame pointer felett (kisebb cimeken), a lokális változók a frame pointer alatt (nagyobb címeken)

A bemeneti paraméterek a frame pointer alatt (nagyobb címeken), a lokális változók a frame pointer felett (kisebb címeken)

Mi az iptables raw táblájának célja?

A connection tracking, NAT, mangle változtatások elótti nyers csomagra vonatkozó túzfalazás

A retjejezés elótti csomagok tunnelezése

A packet tartalmának módosítása (pl. TCP mezők)

Naplózás

Mi a "lateral movement"?

LM meghajtók alkalmazása a biztonság növelésére

Támadás egyik eleme, amikor egy megfertőzött gépről továbbmennek a hálózaton

Memória tartalom védett másolása

Olyan ugró utasítás, amelyik betöltésekre épül

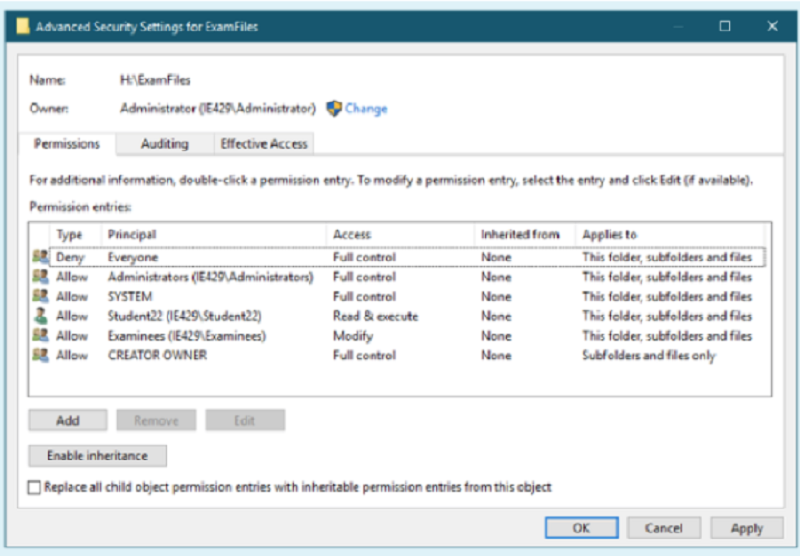

A vizsga előtt a rendszergazda az alábbiak szerint állítja be a vizsgaanyagokat tartalmazó mappához tartozó ACL-t:

Milyen eredő engedélyei lesznek a Student22 felhasználónak a mappára vonatkozóan, ha tudjuk azt is, hogy csak az Examinees csoportnak tagja? (Azt feltételezhetjük, hogy magasabb szinteken nincs korlátozva a hozzáférés, igy pusztán a kép alapján megválaszolható a kérdés.)

Csak olvasás és végrehajtás (Read & execute)

Teljeskörű elérés

Írás, olvasás, végrehajtás

Nem fog tudni hozzáférni a mappához

Milyen nehéz matematikai problémához köthető az RSA rejtjelező biztonsága?

Faktorizáció

Hatványozás modulo egy nagy összetett szám

Diszkrét logaritmus számítás

Lineáris kódok dekódolása

Mi NEM tartozik a leggyakoribb támadások közé a böngészőkkel szemben?

Stack/Heap overflow

ASLR kompromittálás

Integer overflow

Use-after-free

Mi a különbség a packet filtering és a stateful tűzfalak között?

Semmi, a kettő ugyanaz.

A packet filter TCP folyamokat is tud kezelni.

A stateful tűzfal a hálózati stack magasabb rétegeit is kezeli.

A stateful tűzfal a kapcsolatok állapotát is követi, és így a védelem jobb lehet.

Mi egy előnye egy anomália alapú iDS-nek?

Soha nem követ el false pozitív hibát.

Ismeretlen támadásokat is tud detektálni.

Jelentősen csokkenti a rendszergazda terhelését.

Soha nem követ el false negatív detekciót.

Az alábbiak közül melyik művelet hajtódik végre az iOS bootolása során első lépésként?

A kernel inicializálódik

A Low Level Bootloader lefut

Az Apple Root tanúsítványa betöltésre kerül

Az iBoot kódjának ellenőrzése

Hol NEM rejtjelezi a kommunikációt a Tor?

Az Entry és az Exit Onion Router között

Az Exit Onion Router és a cél között

Az Onion routerek között

Az Entry Onion Router és az Onion Proxy között

Lehetséges-e felhőben adatot feldolgozni anélkül, hogy felfednénk a konkrét feldolgozási algoritmust?

Igen, megbízható futtatási környezet alkalmazásával

Nem

Igen, az adatok homomorf titkosításával

Igen, virtuális gépek alkalmazásával

Milyen protokollokat dolgoznak fel az application gateway tűzfalak?

Office és játékprogram protokollok, fájlátvitel (torrent)

Csak az ICMP réteg alatt kezelnek alkalmazásokat

Általában több alkalmazási rétegbeli protokollt ismernek, plusz általános proxy megoldást adnak

IP+ TCP, UDP

Melyik módszer nem egy lehetséges védekezési módszer puffer túlcsordulás (buffer overflow) ellen?

A kódbázis helyességének formális bizonyítása

Biztonsági tesztelés bevezetése a hibák megtalálásához

A felhasználó jogainak a korlátozása

Egy memória biztos programozási nyelv használata

Az alábbiak közül melyik szoftverfejlesztéssel kapcsolatos döntés során jelenik meg a "least privilege" tervezési elv?

A felhasználói dokumentációban a szoftver belső működésével kapcsolatos információk részletezésénél

A GUI-n található gombok elhelyezkedésének megtervezésekor

Az alapértelmezett konfigurációs értékek kialakításakor

Az adatbázishoz való kapcsolódás során használt felhasználói fiók kialakításakor

Adott az alábbi ls parancstól származó kimenet egy részlete. A részlet alapján döntse el, melyik állítás HAMIS! (Feltételezhetjük hogy az aktuális és felsőbb szintű könyvtárakhoz valamint a saját home konyitárához minden felhasználónak van olvasási és végrehajtási jogosultsága.)

-rwxrwxr-- 1 root root 16608 Oct 24 10:46 file1

-rw---x-wx 1 gergo.ladi gergo.ladi 2115 Oct 5 23:34 file2

-rw-rw-rw- 1 gergo.ladi gergo.ladi 220 Oct 2 20:02 file3

File2-n nincs bekapcsolva a setgid bit

Gergo.ladi le tudja másolni file1-et a saját home-jába

File2 engedélyeit jól jellemzi a 613 számhármas

A legkisebb méretű fájlt a root felhasználó birtokolja

Mivel foglalkozik a poszt-kvantum kriptográfia?

Kvantum-számítógépen futó kriptográfiai algoritmusok tervezésével, melyek ellenállnak a legerősebb támadóknak (pl. Titkos szolgálatok) is.

Olyan algoritmusok tervezésével, melyek hagyományos számítógépen futnak, de ellenállnak egy kvantum-számítógéppel rendelkező támadónak.

Olyan algoritmusok tervezésével, melyek majd a kvantum éra után (innen a poszt-kvantum elnevezés), a távoli jövőben válnak használhatóvá.

Semmivel, ez csak egy Asimov által írt sci-fi regényből származó kifejezés, de nincs semmi valóságalapja.

Miért fontos a penetrációs tesztelés (penetration testing)?

Mert segít az incidensek gyorsabb kezelésében.

Mert a fejlesztés korai fázisaiban képes visszajelzést adni a rendszer biztonságáról.

Mert segítségével demonstrálni tudjuk, hogy mire lenne képes egy támadó az éles rendszerrel szemben.

Mert segítségével képezhetjük a fejlesztők biztonságtudatosságát.

Melyik nem igaz az IT rendszerek sérülékenységeivel kapcsolatos alábbi állítások közül?

Egy rendszer komplexitásának növekedésével, növekszik a hibalehetőségek, és így a kihasználható sérülékenységek száma.

Bizonyos üzleti megfontolások (pl. még több feature bevezetése, a time-to-market csökkentése) egy rendszer sérülékenységei számának növekedését eredményezhetik.

A tervezés vagy az üzemeltetés során használt hibás feltevések (pl. A támadó erejével, képességeivel, módszereivel kapcsolatban) könnyen a sérülékenységek számának növekedéséhez vezethetnek.

A precíz és részletes tervezési specifikációk bonyolítják az implementáció folyamatát, ezért a sérülékenységek számát növelik

Miért feltörhetőek a számítógépek?

Azért, mert valamilyen sérülékenységet, hibát tartalmaznak.

Azért, mert nincs rajtuk antivírus program

Azért, mert a programozóknak kevés az ideje.

Azért, mert nincsenek lezárva a megfelelő portok.

A biztonsági mechanizmusok lehetnek preventív jellegűek, melyek megelőzni igyekeznek a támadásokat, és detekciós jellegűek, melyek a sikeres támadások detekciójára törekszenek. Az alábbi állítások közül melyik igaz?

Az ASLR (Address Space Layout Randomization) egy detekciós mechanizmus

A rejtjelezés egy detekciós mechanizmus.

A biztonság tudatosság növelése egy preventív módszer.

Az üzenet hitelesító kód (message authentication code, MAC) egy preventív biztonsági mechanizmus.

A screening router...

Egy csomagszúró tűzfal

Levelek megfigyelésére, lementésére használatos a hálózat határán.

Filmek, audio tartalmak átviteli célberendezése.

Digitális aláírással látja el a kimenó adatkönyveket.

Mit takar a MAC függvény kifejezés?

Közeghozzáférés (Medium Access Control) protokollt

Mandatory Access Control alapú hozzáférésvédelmet

Kulcsgenerálást Apple MacBook számítógépen

Üzenet hitelesító kód (Message Authentication Code) számítást

A szoftvere sérült bemeneti adatot érzékel. Hogyan kezelje a szoftver a helyzetet?

A szoftvernek naplóznia kell a sérült bemeneti adatot

A szoftvernek így is végre kell hajtania a leprogramozott számításokat

A szoftverek meg kell próbálnia helyreállítani a sérült adatot

A bemeneti adatot vissza kell utasítani és az eseményt naplózni kell

Milyen célt szolgál egy kriptográfiai hash függvény?

Üzenethitelesítés

Integritásvédelem

Gyors keresés rejtjelezett adatokban

Üzenet lenyomat számítás

Az alábbiak közül mire vonatkozik a Same Origin Policy?

Más szerverről származó Javascript függvény tartalmának a kiolvasása végrehajtáshoz

Más szerverről származó kép megjelenítése

Egy iframe URL mezőjének a beállítása egy másik szerver címere

Más szerverről származó stíluslap (stylesheet) alapján a megjelenítés módosítása

Mi alapján nem tud szűrni egy egyszerű csomagszűrő?

IPv6 forgalom, VLAN taggel ellátott csomagok

Forrás és cél IP cím és portszám kombinációk

HTTP fejléc értéke

TCP port száma, TCP flagek

Milyen biztonsági szolgáltatást nyújt a rejtjelezés?

Integritásvédelem

Bizalmasság

Letagadhatatlanság

Üzenethitelesítés

Milyen információt lehet megtudni egy weboldalról annak meglátogatása és más, fele irányuló adatátvitel nélkül is?

A kernel verziószámát.

A futó szálak számát.

A szkriptek forráskódját, a felhasznált adatbázis védelmi szintjét.

A futó webszerver verzióját, de akár az operációs rendszer fajtáját is.

Az Enigma kulcsterének mérete nagyságrendileg...

2^50

2^5000

2^500

2^5

A Duqu malware vizsgálatának egyik fő célja volt....

Az ellenség meghatározása

Kideríteni mennyi adat tünt el

Annak meghatározása, hogy mennyire sérülékeny a rendszer

A normális munkamenet visszaállítása, és annak megértése, hogy kik, miért, hogy, mivel támadtak

Mit jelent a gyakorlatban, hogy egy jelszó tárolásánál stretchinget alkalmazunk?

A jelszón egy megfelelően választott egyirányú függvényt alkalmazunk, majd a függvény értékét tároljuk

A jelszót egy, a FIPS-140 elvárásainak megfelelő titkosítóalgoritmussal titkosítjuk, majd az eredményt tároljuk.

Egy megfelelően választott egyirányú függvényt alkalmazunk a jelszó és egy másik, felhasználó-specifikus véletlen érték megfelelő kombinációján, majd a függvény értékét tároljuk.

A tárolandó érték kiszámításakor a megfelelően választott és felparaméterezett egyirányú függvényt nem egyszer, hanem egymás után akár többszázezerszer hívjuk meg.

Melyik protokollt használjuk weboldalak biztonságos elérésére?

SSH

WPA2

TLS

IPsec

Mi az authentikáció célja?

Az, hogy meghatározzuk egy (már belépett) felhasználó jogosultságainak halmazát

Az, hogy naplózzuk a felhasználók által elvégzett (illetve elvégezni kívánt) műveleteket azok kontextusával együtt

Az, hogy eldöntsük, hogy egy adott (belépett) X felhasználó egy adott Y műveletet végrehajthat-e egy adott Z objektumon

Az, hogy a rendszert használni kívánó felhasználó felfedje és hitelt érdemlően bebizonyítsa kilétét

Mi alapján nem tud szűrni egy egyszerű csomagszűrő?

Forrás és cél IP cím és portszám kombinációk

HTTP fejléc értéke

TCP port száma, TCP flagek

IPv6 forgalom, VLAN taggel ellátott csomagok

Melyik megközelítés a legkevésbé hatékony az XSS-sel szemben?

CSP alkalmazása

HTTP-only cookie beállítása

Blacklist alapú input validálás

Whitelist alapú input validálás

Mi az a biztonsági incidens?

Véletlen hiba okozta üzemzavar

Szándékos támadás okozta rendszer kompromittálódás

Szándékos támadás okozta rendszer kompromittálódás, melyet detektáltak

Véletlen hiba okozta üzemzavar, melyet detektáltak

Melyik állítás hamis?

A támadások általában az IT rendszerek sérülékenységeit használják ki

A biztonsági mechanizmusok általában ellehetetlenítenek mindenfajta támadást.

A biztonsági mechanizmusok az IT rendszerek sérülékenységeit próbálják eliminálni.

A sikeres támadások az IT rendszerek kompromittálódásához vezethetnek.

Mi a pszeudo-anonimizacio (alnevesités, pseudonimization)?

Az érzékeny attributumok (sensitive attributes) eltavolitasa

A kozvetett azonositok (quasi-identifier) generalizacidja

Az összes olyan attributum eltavolitasa az adatbazisbél, amelyek kovetett azonositok (quasi-identifiers)

Az összes olyan attributum eltavolitasa az adatbazisnál, amelyek kozvetlen azonositok (direct identifiers)

Melyik lehet hatásos védelem ROP(Return Oriented Programming) ellen?

DEP

ASLR

Harvard arch

NX bit

Mi a CVE?

Common Vulnerabilities and Exposures

Melyik NEM igaz az Androidra?

Processzorfüggetlenség ellenére képes egyes processzorok biztonsági képességeit kihasználni

Legkevesebb kód fut root jogosultsággal

Alkalmazás aláírások alapján elenőrizhetővé teszi a fejlesztőket

Az indítás során minden komponens feltételezi, hogy az alatta elhelyezkedő komponensek megfelelően biztonságosak

Miért jó automatizált sérülékenyésg ellenőrző programokat használni?

Nagyon sok hibát át tudnak nézni gyorsan, nagy segítség a manuális teszteléshez

Mit mond az open design tervezési elv?

A szoftver biztonsága ne a tervek titkosságától függjön

Return-to-LibC támadás?

Libc-beli memóriabeli függvényt ad meg visszatérési címnek felparaméterezve a káros kóddal

Mit nem szabad naplózni?

Jelszót

Mi az a black-box tesztelés?

Olyan ellenőrzés, amikor csak minimális előzetes ismeretekkel rendelkezünk a rendszerről

IT biztonság nem foglalkozik:

Véletlen hardware hibákka

Puffer túlcsordulás mit használ ki?

A program nem ellenőrzi, hogy mennyi adatot ír egy adott méretű pufferbe

OWASP projekt célja?

A piac legjobb biztonsági szoftverének terjesztése

Milyen funkciót lát el a Secure Enclave segédprocesszor?

Rendszer biztonságos betöltését

Alkalmazások aláírásának ellenőrzését

Touch ID szenzor kezelését

Mozgáshoz kapcsolódó adatok biztonság rögzítését és tárolását

Mi az a tanúsítvány visszavonási lista CLR?

Az érvényesség lejárta előtt visszavont tanúsíványok listája

Biztonságos szoftvert fejleszteni nehéz. Melyik indok NEM támasztja alá?

A támadóknak sokkal könnyebb dolga van, mint a fejlesztőknek

Mi a reference monitor?

Az az entitás, ami a hozzáférésvédelmi politikát betartatja

Mi a különbség MAC és DAC között?

DAC esetén nem megbízható felhasználók is adhatnak hozzáférési jogosultságokat, MAC esetén nem lehetséges

Hány lépésből áll egy teljes rendszer feltörése?

Általában számos egymásra épülő támadás, és számos különböző sérülékenység együttese

Mekkora a kimerítő kulcskereséses támadás átlagos komplexitása k bites kulcs esetén?

2^(k-1)

Milyen nehéz matematikai problémához köthető a Diffie-Hellman protokoll biztonsága?

Diszkrét logaritmus számítás

Mi az a stack frame?

Egy függvény hívásakor, a függvény által kezelt terület a stack-en.

Mi nincs egy DMZ elrendezésben?

Direkt összeköttetés a belső hálózat és a DMZ között

{"name":"IT biztonság", "url":"https://www.quiz-maker.com/QPREVIEW","txt":"Az alábbiak közül a gyakorlatban melyik lehet a legkisebb valószínűséggel egy kripto rendszer elleni támadás alapja?, A potyogós (cascade) számítógépes virus..., Fut a gépemen a háttérben egy program, ami minden, a Dropboxba feltöltött fájlomat menet közben titkosítja, majd letöltéskor visszafejti. Milyen feladatot végez ez a program?","img":"https://www.quiz-maker.com/3012/CDN/89-4364493/asd.png?sz=1200"}

More Quizzes

Hosts Vs Hosts Trivia

11615

DAS QUIZ vom 10.10.2017

210

Q-2, Supplier Qualification Process

520

Antimicrobial Sequential, Switch and Step-Down therapy

1050

Ultimate Kanye West: Prove You're a True Fan!

201024948

Maine Trivia Questions: Test Your Pine Tree State IQ!

201024523

What Type of Wedding Should I Have? Take the Free Now!

201026591

Ultimate Free IQ Test Meme: Challenge Your Meme IQ

201029801

Free Weathering Questions & Erosion - Test Yourself

201033677

Free CS Principles Unit 3 & 4 Assessment

201025620

Political Spectrum: Find Your True Leaning Now

201027940

Free Transport Planning Knowledge Test

201026340