Въпроси на Радков КМИ,МА,ИСУ

Кой от следните домейни не може да бъде изтрит?

Корен на дървото(tree root domain)

Корен на гората(forest root domain)

Дъщерем дизайн(child domain)

Показателят recovery time Objective дефинира:

интервалът от време, след настъпила авария, необходим за пълно възстановяване на ИТ система

интервалът от време, за който е допустимо да бъдат загубени данните

времето, необходимо за пълно възстановяване на данните от архив

Редовете в матрицата на достъпа указват:

Операциите с мрежовите ресурси

Имената на потребителите

Имената на мрежовите ресурси

Истина ли е, че технологията “Man in the middle”, е приложима при алгоритъм Diffie-Hellman

истина

неистина

С кое от следните понятия, правилно се описва следния запис? Dc=bg, dc=company, cn=Users, cn=Sales

Схема на активната директория

Relative DN

Distinguished name

Глобален идентификатор

Кой от следните отговори не е верен?

Защитната стена не може да предпази от атаки, чийто трафик не преминава през нея

Защитната стена не позволява прилагането на строги автентикации

Защитната стена не може да предпази от заплахи свързани с действия на служители

DAC, RBAC, ABAC са:

Методи на контрол на достъп

Имена на обекти в активната директория

Роли на домейна контролер в активната директория

Имена на протоколи за комуникация в компютърните мрежи

Посочете основните характеристики на I&AM архитектурата Изберете едно или повече

) Намалени репликация и синхринизация на данните

SSO

Много точки за администриране

Едно хранилище за ID

При ABAC, в правилата на политиките се включват? Изберете едно или повече

Атрибутите на заобикалящата среда

Атрибутите на субекта

Антрибутите на обекта

Няма верен отговор

Посочете верните твърдения Изберете едно или повече

Посочете верните твърдения Изберете едно или повече

Всички са верни

Автентикация с три фактора е когато се използват: име, пръстов идентификатор, разпознаване на ирис, дата и час

Автентикация с тру фактора е когато се използват: име, парола, отговор на таен въпрос, пръстов идентификатор, MAC адрес на работната станцуя, от която се прави съобщението

. Вярно ли е, че при мрежите от тип peer-to-peer, няма нужда от компютър, работещ под управлението на сървърна операционна система?

Истина

Неистина

С кое от превилата на защитната стена може да се блокира достъпа до уеб пространството? Изберете едно

блокиране на всички изходящи пакети с TCP порт на източник 80

блокиране на всички изходящи пакети с UDP порт на източник 80

блокиране на всички заявки към DNS сървър

Посочете видовете IDS? Изберете едно или повече

хибридни

Хост базирани

Мрежово базирани

корпоративни

Няма верен отговор

IEEE 802.1X е?

автентикация на базата на мрежови порт

Стандарт за визуални локални мрежи

Стандарт за безжични мрежи

Няма верен отговор

Коя от следните атаки не е насочена към комуникационния слой?

Социален инженеринг

Отказ от услуга (Denial of Service)

IP address spoofing

наводняване (flooding)

Посочете верните твърдения

SMB протоколът използва DNS или NetBIOS

SMB протоколът използва UDP на порт 138 за пренасяне на данните

SMB протоколът се поддържа само от ОС Windows

Всички отговори са верни

Истина ли е, че директорийната услуга е самостоятелна услуга, която не ползва други услуги

Истина

Неистина

Истина ли е, че директория, която поддържа в специализирана база данни, списък за обектите в организацията, подредени по определен начин?

Истина

Неистина

Посочете правилните твърдения

Агентите на заплага пораждат заплахи, които увеличават риска за даден актив

PKI е?

Public key infrastructure

Public Key Interface

Private Key Infrastructure

Personal Key Infrastructure

Configuration management, tault management, performance management, security management и accounting management заедно са

области за управление на мрежата според модела на ISO за управление и наблюдение на мрежата

етапи от процеса на внедряване на ИТИС

етапи от процеса на проектиране на ИТИС

обичайни технологии внедряване в ИТИС

Истина ли е, че един домейн може да включва компютри разположени в няколко сайта

Истина

Неистина

Посочете вярното твърдение

Всички отговори са верни

Класът top няма „висшестоящ клас“

Атрибутите на обектите в архитектурата на LDAP могат да бъдат задължителни и опционални

всеки LDAP сървър може да има собствена схема

От защитната стена от какъв тип може да бъде приложената извадка от журнален(log)? Src IP src port dst IP dst port conn state 192.168.100.115 61614 8.9.10.11 25 established

Statefull packet filter

Next generation Firewall

Stateless packet filter

няма верен отговор

Истина ли е, че при мрежите от тип peer-to-peer не може да се налагат групови политики

Истина

Неистина

Коя от следните услуги предлага наемане на сървър с операционна система

PaaS

SaaS

IaaS

Истина ли е, че процесът на предоставяне на достъп на клиент до компютърната мрежа включва 7 стъпки

Истина

Неистина

Кое от следните понятия включва всички останали

Гора

организационна единица

потребител

Дърво

Домейн

Ако в дадена папка за конкретен потребител е зададено, че „Share permission“ = Read и „NTFS permission“ = Full control, то потребителят има ефективно право:

валидни са наследените права

Full contro

Read

Истина ли е, че използването на ретината като фактор за автентикация, е метод с най-малка стойност на показателя False Acceptance Rate?

Истина

Неистина

Посочете верните твърдения: Изберете едно или повече:

груповите политики могат да бъдат насочени към компютри и потребители, сайтове, домейни и OU

Всички отговори са верни

с прилагането на групова политика може да се стартират скриптове при login и logoff на потребителя

с прилагането на групова политика не може да се изключва захранването на компютър

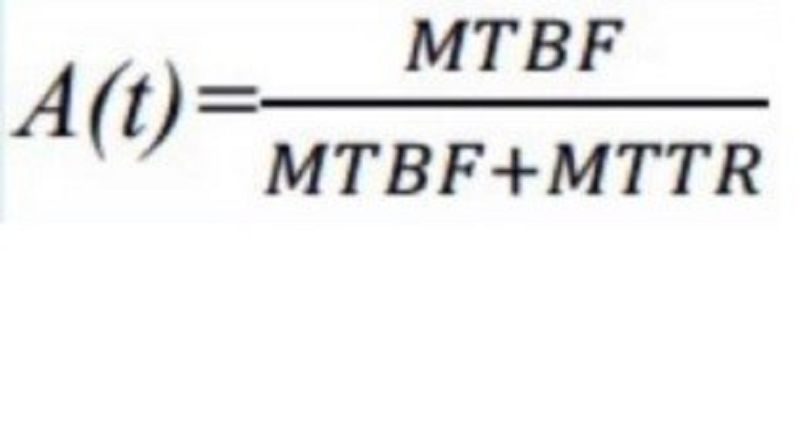

Какво се изчислява по формулата посочена по-долу?

наличност

безотказност

резервираност

надеждност

отказоустойчивост

Кои от изброените понятия има връзка със система за наблюдение и управление на ИТ инфраструктурата? Изберете едно или повече:

SNMP

Module-Identity

MIB

SMI

SMTP

Посочете видовете IDS? Изберете едно или повече:

хибридни

мрежово базирана

корпоративни

хост базирана

Няма верен отговор

Посочете верните твърдения относно Honeypot, че: Изберете едно или повече:

са предназначени за примамване на потенциалния нападател далеч от критичните системи

са предназначени за насърчаване на нападателя да остане в системата достатъчно дълго

съдържат ресурси, които имат производствена стойност

не събират информация за дейността на атакуващия

Редовете в матрицата на достъпа указват:

имената на потребителите

имената на мрежовите ресурси

операциите с мрежовите ресурси

Кой метод за контрол на достъпа е подходящ за онлайн магазин, който излъчва филми към потребителите срещу фиксирана месечна такса и трябва да прилага политика за контрол на достъпа въз основа на възрастта на потребителя, оценката на съдържанието на филма и неговата дата на създаване?

ABAC

RBAC

DAC

MAC

Колко роли включва моделът на облачните услуги?

3

4

5

6

7

2

Кой от следните отговори не е верен?

Защитната стена не позволява прилагането на строга автентикация

Защитната стена не може да предпази от заплахи свързани с действия на служители

Защитната стена не може да предпази от атаки, чийто трафик не преминава през нея

Какъв е броят на компонентите, включени в Access management?

6

4

1

3

5

Вярно ли е, че Access Requestor е компонент на NAC решение?

Истина

Неистина

Кои са характеристиките на облачните инфраструктури?

споделяне на ресурси; широк достъп от мрежата; измеряемост на услугите; самообслужване при поискване

споделяне на ресурси; широк достъп от мрежата; бързо внедряване; самообслужване при поискване

споделяне на ресурси; широк достъп от мрежата; бързо внедряване; измеряемост на услугите; самообслужване при поискване

споделяне на ресурси; бързо внедряване; измеряемост на услугите; самообслужване при поискване

Кое множество от разрешения се използва за контрол на достъпа до споделени папки (shares)?

List Folders/Read Data, Create Files/Write Data

Full control, Modify, Read & Execute, Read, Write

Full control, Change, Read

Истина ли е, че директорията е услуга, която поддържа в специализирана база данни, списък за обектите в организацията, подредени по определен начин?

Истина

Неистина

. Configuration management, fault management, performance management, security management и accounting management взети заедно са?

етапи от процеса на внедряване на ИТИС

области за управление на мрежата според модела на ISO за управление и наблюдение на мрежата

етапи от процеса на проектиране на ИТИС

обичайни технологии внедряване в ИТИС

Посочете грешния отговор

Server Message Protocol (SMB) се използва за отдалечен достъп до файлове

Server Message Protocol (SMB) се използва за преглед на съдържанието на мрежовите устройства

Server Message Protocol (SMB) се използва за защита от вируси като WannaCry и Petya

Истина ли е, че добрите практики за проектиране на компютърна мрежа, изискват отделяне в отделните сегменти на компютрите и IP телефоните?

Истина

Неистина

4. Посочете основните характеристики на I&AM архитектурата Изберете едно или повече:

SSO

Едно хранилище за ID

Намалени репликация и синхронизация на данните

Много точки за администриране

. Истина ли е, че протокол SMTP, може да се използва за репликация на базата данни на активната директория?

Истина

Неистина

Сензор, агент и мениджър са компоненти на:

Системата за защита на крайното устройство (endpoint protection)

Система за управление на мрежата (NMS)

Система за откриване на прониквания (IDS)

Система за предотвратяване на прониквания (IPS)

Истина ли е, че X.500 е създадена на базата LDAP?

Истина

Неистина

Коя от следните услуги не е възможна?

Всички са възможни

Data Storage as a Service (DSaaS)

Network as a Service (NaaS)

Никоя не е възможна

Compute as a Service (CompaaS)

Security as a Service

Истина ли е, че EAP може да работи в различни устройства на мрежово и канално ниво?

Истина

Неистина

Истина ли е, че Ticket-Granting Server е сървър, който издава тикети, които удостоверяват техният преносител?

Истина

Неистина

С кое от правилата на защитната стена може да се блокира достъпа до уеб пространството?

блокиране на всички изходящи пакети с TCP порт на източник 80

блокиране на всички изходящи пакети с UDP порт на източник 80

блокиране на всички заявки към DNS сървър

блокиране на всички изходящи пакети с TCP порт на получател 80

Посочете верните твърдения

DAC, RBAC, ABAC, са методи за контрол на достъпа

Таблица на оторизациите е един от видовете DAC

Subject, object и access rights са базови елементи на контрола на достъп

Всички отговори са верни

Истина ли е, че базата данни на директорията, е оптимизирана за операция запис?

Истина

Неистина

. Истина ли е, че при мрежите от тип peer-to-peer, се налага създаване на потребители във всяко едно от устройствата, включени в мрежата?

Истина

Неистина

Вярно ли е твърдението, че SNMPv2 и SNMPv3 поддържат блоков трансфер на данни?

Истина

Неистина

Истина ли е, че Workgroup може да бъде част от Domain?

Истина

Неистина

Посочете недостатък на системите защита на крайните точки (end point security)?

наложените политики могат да бъдат забранявани от потребителите

хост базираните приложения могат лесно да бъдат манипулирани

не може да бъде наложено централизирано управление

агентите на софтуера снижават производителността на устройството

Кое от следните решения позволява блокиране на връзки от/към IP адреси от конкретна държава?

система за управление на идентичности и достъпи

NAC

защитна стена

DAC

няма такова решение

ABAC е метод за контрол на достъпа, който използва: Изберете едно или повече:

матрица на достъпа

списъци за контрол на достъп

няма верен отговор

свойствата на субект

свойствата на ресурс

Използване на пиратски софтуер счита ли се за нарушение от гледна точка на сигурността на информацията?

Истина

Неистина

При ABAC, коренът на доверието се извлича от?

имена на обекти в активната директория

методи за контрол на достъп

имена на протоколи за комуникация в компютърните мрежи

роли на домейн контролери в активната директория

Колко са областите за управление на мрежата според модела ISO за управление и наблюдение на мрежата?

5

7

6

4

Кое от понятията няма връзка с останалите?

MIB

GetRequest

SaaS

SMI

NMS

MAC spoofing е атака, при която се подменя ARP таблицата с цел фалшифициране на съответствието между IP и MAC адрес.

Истина

Неистина

Истина ли е, че при мрежите от тип peer-to-peer не могат да се налагат групови политики?

Истина

Неистина

Показателят Recovery TIme Objective дефинира:

интервалът от време, след настъпила авария, необходим за пълно възстановяване на ИТ системата

интервалът от време, за който е допустимо да бъдат загубени данните

времето, необходимо за пълно възстановяване на данните от архив

Посочете верния отговор:

LDIF се използва за структуриране на записите в базата данни

LDIF се използва за обработка на много записи

LDIF се използва за обмен на данни с други база данни

Какви видове архитектури на системи за откриване на прониквания знаете? Изберете едно или повече:

точка-точка

централизирана

няма верен отговор

разпределена

точка-много точки

. Какъв е броят на правилата, които трябва да се спазват, за да се получи надежден протокол за автентикация?

4

5

6

3

. Вярно ли е, че EAP може да работи в различни устройства на мрежово и канално ниво?

Истина

Неистина

Кой от изброените видове защитна стена работи на най-висок слой от TCP/IP модела?

не е посочен верния отговор

Circuit-level gateway

Application gateway

Packet filter

Истина ли е, че процесът на предоставяне на достъп на клиент до компютърната мрежа, включва 7 стъпки?

Истина

Неистина

Кой от следните модели за внедряване на облачна архитектура има най-добри характеристики по отношение на сигурност и възможност за разширяване?

Community

Public

Hybrid

Private

Абревиатурата AAA означава:

Authentication, Availability, Accounting

Authentication, Authorization, Accounting

Accessibility, Accounting, Authentication

Accessibility, Authorization, Authentication

Понятието „Матрица на достъпа“ е свързано с:

RBAC

ABAC

DAC

Посочете атаките, които са насочени към операционната система Изберете едно или повече:

ARP spoofing

логическа бомба

Man in The Middle

Trap door

червей

. Кое от следните модели за внедряване на облачно архитектура има най-високо ниво на сигурност?

Public

Hybrid

Private

Community

Посочете вярното твърдение

Класът top няма „висшестоящ клас“

Атрибутите на обектите в архитектурата на LDAP могат да бъдат задължителни и опционални

Всички отговори са верни

всеки LDAP сървър може да има собствена схема

. Коя верига (chain) е правилото на защитната стена трябва да се използва, за да се защити от атака администраторски профил на RouterOS?

Output

Forward

Drop

Add-src-to-address-list

Input

С кой аргумент към командата snort е възможно прочитането на предварително генериран pcap файл?

L

L

C

R

I

Посочете валидните аргументи към nmap Изберете едно или повече:

V

A

T

Q

Z

Кой от изброените представлява популярен метод за събиране на информация относно стартираните мрежови услуги на дадено устройство?

SQL инжектиране

сканиране на портове

атака от тип груба сила

разпределена атака от тип отказ на услугата

. Посочете кое от изброените представлява приложение за генериране на атака от тип група сила

Ncrack

Nxlog

PuTTY

Nmap

PortQry

С каква поредица започват всички обектни идентификатори при управлението на компютърни мрежи?

.25.3.3.2

.1.3.6.1.

.2.1.25.2.

.6.1.2.1.

Коя от следните команди е RouterOS включва поддръжката за удостоверяване на потребители чрез RADIUS?

Add interface=ether1 address=10.10.10.6/24

Set server=10.10.10.4 allow-remote-requests=yes

Add service=login address=10.10.10.4 secret=sit@2020 authentication-port=1812 accounting-port=1813

Community set 0 name=public addresses=10.10.10.0/24 read=yes write=no

Add gateway=10.10.10.1 dst-address=0.0.0.0/0

. Създаването на мрежова политика за удостоверяване на клиент е характерно за:

IDS

SNMP агент

SNMP мениджър

RADIUS сървър

Кое от следните протоколни полета не се съдържа в RADIUS съобщенията?

Length

Authenticator

Object ID

Code

Посочете кое от изброените представлява приложение за сканиране на портове:

Nmap

Ncrack

PuTTY

Nxlog

PortQry

Каква функция изпълняват параметрите psd=21,3s,3,1 в дадената RouterOS команда: /ip firewall filter add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-toaddress-list address-list="IP_list" address-list-timeout=1d disabled=no

определят времевият интервал в който даден IP адрес ще се съдържа в адресния списък

� определят границата на чувствителността при регистриране на сканиране на портове

определят портът и времевият интервал в който се осигурява временен достъп чрез port knocking

Посочете правилното възстановяване на fe80::dd6:83a:ed4c:9141

Fe80:0000:0000:0000:0dd6:083a:ed4c:9141

Fe80:0000:0000:0000:dd60:083a:ed4c:9141

Fe80:0dd6:0000:0000:0000:83a0:ed4c:9141

Как се възстановява правилно следният съкратен IPv6 адрес: 3ffe:b00:c18:1::10

3ffe:0b00:0c18:0001:0000:0000:0000:0010

3ffe:b000:c180:0001:0000:0000:0000:1000

3ffe:0b00:0c18:1000:0000:0000:0000:0010

Мрежовият сегмент(показан на фигурата), отделящ публичните сървъри от вътрешната локална мрежа и повишаващ ефективността на защитната стена, е известен като:

Демилитаризирана зона

Изолирана зона

Сървърна зона

Зона на изключване

Какво представляват поредиците от типа .1.3.6.1.4.1.9.9.156.1.9.4?

Обектен идентификатор, използван от SNMP за прочитане на даден параметър

RADIUS идентификатор за удостоверяване

Правила за откриване на пакетни съвпадения в Snort IDS

Посочете портовете на които работи SNMP. Изберете едно или повече:

1645

1812

162

161

1813

Според своето функционално предназначение, системите за откриване или предотвратяване на нарушения се делят на: Изберете едно:

пасивни и реактивни

управляеми и неуправляеми

входни и изходни

използващи огледални портове (port mirroring) и използващи TAP (Test Access Point)

Кои са основните две категории от методи при IDS системите за откриване на нарушения в сигурността? Изберете едно или повече:

Методи базирани на аномалии

Методи базирани на маршрути

Методи за генериране на изключения

Сигнатурно-базирани методи

{"name":"Въпроси на Радков КМИ,МА,ИСУ", "url":"https://www.quiz-maker.com/QPREVIEW","txt":"Кой от следните домейни не може да бъде изтрит?, Показателят recovery time Objective дефинира:, Редовете в матрицата на достъпа указват:","img":"https://www.quiz-maker.com/3012/CDN/79-3688090/wertyui.jpg?sz=1200-00000000000415605300"}

More Quizzes

Which obscure zuko mood are you feeling today?

520

GDPR

210

EXHS-155 Lake Health Compromising Behaviors Review

1580

Data Structure

10520

How Well Do You Really Know Milburn Stone from Gunsmoke?

201024030

Free Biblical Knowledge

201021934

Free: Transformations from Fig A to B

201024431

Electronic Materials I

15828978

Think You Know Gen X Wrestlers? Prove It with a DX!

201023276

Free Spanish Verb Conjugation and Vocabulary

201029617

Which Atom Has the Largest Atomic Radius? Take the!

201029293

Piano Pedagogy II

15826978