Netwerken 2 Theorie

Netwerken 2 Theorie Quiz

Ontdek je kennis en inzicht in netwerkprotocollen en beveiliging met onze Netwerken 2 Theorie Quiz. Deze quiz bestaat uit 41 uitdagende vragen die verschillende aspecten van netwerktechnologieën testen.

Bereid je voor op onderwerpen zoals:

- HTTP protocollen

- VPN en beveiliging

- DNS en mail routing

- SSH tunneling en certificaten

Als je bestanden per mail wil versturen, moeten deze bestanden geconverteerd worden naar... (kies 1)

Geen van bovenstaande

ASCII

Binary

UTF8

Welke van onderstaande beweringen zijn correct over het HTTP protocol? (kies 5)

HPACK wordt in HTTP1.x gebruikt voor headercompressie

Spriting, inlining, concatenation en sharding zijn technieken om HTTP verbindingen sneller te maken.

Het HEAD of LINE Blocking probleem in HTTP1.x wordt slechts gedeeltelijk verholpen door het moeilijk te implementeren pipelining. De echte oplossing is het gebruik van HTTP2 dat door multiplexing hier geen last van heeft.

Het is niet noodzakelijk om applicaties aan te passen bij de overstap van HTTP1.x naar HTTP2.

In HTTP1.x kan zowel de body als de header gecompresseerd worden.

HTTP2 laat toe om objecten naar de client te pushen, nog voor ze gevraagd worden

HTTP headers bevatten veel redundante informatie die telkens terug komt (denk aan cookies, User-Agent,...).

Welke van deze protocollen werken met een handshake op applicatieniveau? Ze wisselen dus eerst controle pakketten uit vooraleer er data uitgewisseld wordt. (kies 1)

HTTP/1.1

HTTP/2

SMTP

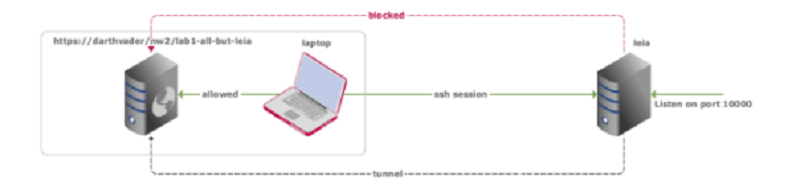

Zoals aangegeven in onderstaande figuur is de website https://darthvader.uclllabs.be/lab1- all-but-leia niet rechtstreeks bereikbaar vanaf leia. Welke variant van ssh port forwarding (tunneling) wordt er hier gebruikt om dit probleem op te omzeilen, zodat Leia toch darth vader kan contacteren? (kies 1)

Remote ssh port forwarding

Local ssh port forwarding.

Dynamic ssh port forwarding (SOCKS)

Welk protocol gebruiken mailservers om te beslissen bij welke next hop (volgende mailserver) ze mail moeten afleveren? (kies 1)

SMTP

WHOIS

IP

DNS

HTTP

Wanneer een VPN een klein aantal eindpunten heeft dan kan de beheerder handmatig de informatie voor de beveiligingsassociatie (encryptie en authenticatie algoritme, sleutels,...) invoeren. Bij een groot aantal eindpunten is deze methode niet werkbaar. Welk protocol wordt er gebruikt om dit proces te automatiseren? (kies 1)

ESP

IKE

PKI

TLS

Welke van onderstaande HTTP headers behoren tot groep response headers? (kies 4)

User-Agent

If-Modified-Since

Set-Cookie

ETag

Host

Last-Modified

Server

Een malafide hacker heeft een exacte kopie van je website opgezet. Via dns cache poisoning probeert hij gebruikers naar zijn valse website te lokken. Na onderzoek blijkt dat gebruikers geen certificaat waarchuwing krijgen bij het surfen naar de valse website. De verbinding is wel degelijk beveiligd met https. Welke stappen moet je ondernemen om ervoor te zorgen dat toekomstige bezoekers van de valse website wel een certificaatwaarschuwing krijgen? (kies 2)

Het is niet nodig om een nieuwe CSR te maken

Genereer een nieuwe CSR (Certificate Signing Request) en laat deze ondertekenen door een erkende CA. Je huidig certificaat en private key vervang je door de nieuwe in de configuratie van je webserver

Genereer een nieuwe CSR (Certificate Signing Request) en laat deze ondertekenen door een erkende CA. Je huidig certificaat laat je op de CRL (Certificate Revocation List) zetten.

Genereer een nieuwe CSR (Certificate Signing Request) en laat deze ondertekenen door een erkende CA. Je huidige private key laat je op de CRL (Certificate Revocation List) zetten

Welke beweringen zijn correct m.b.t. de DMZ (gedemilitariseerde zone)? (kies 2)

De DMZ is de best beveiligde zone van het gehele bedrijfsnetwerk.

Servers die toegankelijk moeten zijn voor zowel interne clients als het gehele internet zet je best in de DMZ

De DMZ wordt minder streng beveiligd dan de meeste andere zones in het bedrijfsnetwerk.

Servers die enkel toegankelijk moeten zijn voor de interne clients zet je best in de DMZ.

Welke beweringen over het DNS protocol zijn correct? (kies 2)

Een DNS request naar 1 van de 13 root DNS servers (A-M, de named authorities) wordt via broadcast gerouteerd naar de dichtstbijzijnde node

DNS maakt soms gebruik van TCP I.p.v UDP, voor grote pakketjes zoals zone transfers.

De query ID, ook wel transaction ID (TXID) genoemd waarmee een DNS query gelinkt wordt aan een DNS response zorgt voor een afdoende beveiliging tegen DNS cache poisoning

Via UDP source port randomisatie wordt de TXID uitgebreid tot 32bit. DNS cache poisoning via sibling names (1.uclllabs.be, 2.uclllabs.be, 3.uclllabs.be) wordt zo nagenoeg onmogelijk gemaakt.

Uit hoeveel objecten bestaat een webpagina die bestaat uit 5 afbeeldingen en 1 html file? (kies 1)

5

6

1

Geen van bovenstaande is correct.

De verschillende rfcs (Request For Comments) van het HTTP protocol beschrijven o.a. De structuur en het formaat van de data. De gebruikte term hiervoor is: (kies 1)

Protocol

syntax

Semantiek

Welke beweringen zijn correct over een IDS systeem? (kies 3)

Er zijn ruwweg 2 categorieën van IDS systemen: systemen die werken met handtekeningen (signature based) en systemen die gebaseerd zijn op anomaliedetectie

Een op anomalieën gebaseerd IDS systeem creëert een profiel van het normale verloop van het gecontroleerde dataverkeer. Vervolgens zoekt het naar packetstreams die statistisch gezien ongebruikelijk zijn

False positives (valse waarschuwingen) komen nooit voor bij signature based IDS systemen.

Signature based systemen zijn volkomen blind als het gaat over nieuwe aanvallen die nog niet eerder gedetecteerd zijn.

De meeste van de HTTP-methods kunnen gebruikt worden om een webtoepassing aan te vallen. Hoewel GET en POST bij de meeste aanvallen gebruikt worden, zijn de methoden zelf niet het probleem. Ze zijn noodzakelijk voor de goede werking. Een aantal methoden zoals PUT, DELETE en CONNECT echter zijn typisch niet vereist voor webservers. Waarmee kan je HTTP methods die niet nodig hebt blokkeren? (kies 2)

Packet filter

Application gateway

Proxy server

Stateful inspection firewall

Welke van onderstaande beweringen is correct over SSH tunneling. (kies 2)

Bij remote portforwarding krijg je een certificaatwaarschuwing bij het surfen naar https websites omdat de common name van het certificaat niet overeenkomt met de hostname.

Bij local portforwarding krijg je een certificaatwaarschuwing bij het surfen naar https websites omdat de common name van het certificaat niet overeenkomt met de hostname

Bij local portforwarding kan je enkel poorten forwarden naar een http of https website. Het is niet mogelijk om een port te forwarden voor andere protocollen.

Bij dynamische portforwarding krijg je een certificaatwaarschuwing bij het surfen naar https websites omdat de common name van het certificaat niet overeenkomt met de hostname.

DNS is hiërarchisch opgebouwd, met helemaal bovenaan de DNS rootserver(s). Welke beweringen over deze DNS rootserver(s) zijn correct? (kies 2)

De rootservers zijn elk verantwoordelijk voor een deel van de DNS root zone

Door de gedistribueerde opzet is 1 rootserver voldoende

Er zijn 400+ rootservers die beheerd worden door 13 verschillende organisaties

Als de DNS rootserver(s) onbeschikbaar zijn/is dan zullen veelgebruikte domeinen nog even blijven werken door caching.

Er zijn 13 fysieke rootservers.

Welke beweringen over packet jitter zijn correct? (kies 3)

Buffering kan de negatieve effecten van jitter reduceren

Jitter is de variatie in delay

Jitter is de variatie in pakketgrootte

Jitter buffering zorgt voor algemene vertraging

Jitter zorgt voor het snel verzenden van data, ook al is de TCP buffer nog niet helemaal gevuld

Jitter is één van de technologieën die gebruikt worden bij VoIP

Welke van onderstaande protocollen maakt gebruik van public key cryptografie? (kies 3)

Https (http1.0)

RC4

AES

PGP

Http (H2 - http2)

Stel dat een SSL/TLS-sessie gebruik maakt van een blockcipher in de CBC (Cipher Block Chaining) modus, dan verzendt de server de initialisatievector naar de client in onversleutelde vorm. Welke van onderstaande beweringen is correct? (kies 1)

Waar, de IV wordt niet versleuteld bij CBC

Een IV wordt enkel gebruikt ECB modus.

Een IV wordt niet gebruikt bij blockciphers, wel bij een streamcipher zoals RC4 die de basis vormt van het WEP protocol.

Welke beweringen over de body van een HTTP response bericht zijn correct? (kies 1)

De body is soms leeg

De body is altijd leeg.

C. De body is nooit leeg.

HTTP antwoorden hebben geen body.

Welke van onderstaande beweringen zijn correct over certificaten? (kies 1)

Wanneer de publieke sleutel van het certificaat op straat komt te liggen wordt het certificaat best op de CRL (Certificate Revocation List) gezet.

Een certificaat wordt altijd ondertekend tedoor een 3e vertrouwde partij, de CA

Een certificaat is een digitaal document dat het eigenaarschap bewijst van een publieke sleutel.

Een certificaat is een digitaal document dat het eigenaarschap bewijst van een privé sleutel

7 Een ACL (Access Control List, of filterpolicy) entry van een packetfilter kan gebaseerd zijn op het al dan niet ingeschakeld zijn van de TCP ACK bit. (kies 1)

Een packetfilter zal nooit filteren op basis van TCP flags zoals SYN, ACK, FIN. Enkel stateful packetfilters kunnen dit.

Hiermee kan de packetfilter toestaan dat interne clients verbindingen maken met externe servers, en tegelijkertijd verhinderen dat externe clients een verbinding kunnen opzetten met interne servers

Een packetfilter kan enkel filteren op de SYN bit

Dit is enkel mogelijk bij UDP trafiek

Nee, want een ACL entry kan verkeer pas controleren na de 3-way handshake.

Welk van onderstaande beweringen zijn waar voor een IPsec verbinding. (kies 3)

Een gebruiker die via VPN van thuis toegang wil krijgen tot het interne bedrijfsnetwerk gebruikt daarvoor best een IPsec verbinding in transport mode.

Een IPsec VPN tunnel die gebruik maakt van het AH protocol biedt geen confidentialiteit.

Wanneer de client achter een NAT gateway zit dan kan AH niet gebruikt worden

Een IPsec Security Association is bidirectioneel.

Een gebruiker die via VPN van thuis toegang wil krijgen tot het interne bedrijfsnetwerk gebruikt daarvoor best een ESP IPsec verbinding in tunnel mode.

De 3 protocollen om een IPsec tunnel op te bouwen zijn ESP, TLS en AH

Een bekende bittorrent tracker valt plots uit door een hardware crash. Wat gebeurd er met de lopende bittorrent transfers van zijn gebruikers. (kies 2)

De download en upload van chunks die al gestart waren voor de crash loopt gewoon verder.

Indien er voldoende clients zijn met ondersteuning voor DHT is die tracker zelfs niet nodig. Het uitvallen ervan heeft geen invloed.

De lopende bittorrent transfers kunnen enkel verder indien de gebruikers een extra (publieke) tracker toevoegen.

Die stoppen onmiddellijk, en zullen automatisch verder gaan eenmaal de tracker terug beschikbaar is.

Namebased en IP based virtual hosts worden gebruikt om meerdere websites te laten draaien op een enkele host. Welke van volgende stellingen is correct? (kies 2)

Namebased vhosts kunnen gebruikt worden vanaf HTTP/1.1. Oudere versie hebben niet de vereiste ondersteuning hiervoor.

Er is geen ondersteuning binnen het HTTP protocol nodig om name based vhosts te laten werken. Hiervoor bestaat er DNS

IP based vhosts kunnen gebruikt worden bij HTTP/2

Namebased vhosts kunnen gebruikt worden vanaf HTTP/1.0. Een speciale HTTP header wordt gebruikt om aan te geven welke website de gebruiker wil bekijken

Aangezien alle browsers nu ook het RSA algorithme ondersteunen is het Diffie-Hellman algoritme overbodig geworden. (kies 2)

Klopt, aangezien we sowieso RSA nodig hebben om een sessie sleutel af te spreken en Diffie-Hellman geen encryptie ondersteunt

Diffie-Hellman heeft PFS (Perfect Forward Secrecy) als voordeel indien dit algoritme gebruikt wordt om de sessiesleutel af te spreken. Wanneer de private key op straat komt te liggen kan eerder opgenomen trafiek niet ontsleuteld worden.

De algoritmes zijn complementair. RSA wordt gebruikt om de indentiteit van de connectiepartner te verifiëren. Diffie-Hellman wordt gebruikt om een sessiesleutel af te spreken.

Diffie-Hellman maakt gebruik van CBC, het kan gezien worden als de symmetrische variant van RSA.

Een packetfilter isoleert en controleert elk datagram en bepaalt of het doorgelaten mag worden of tegengehouden moet worden. Dit gebeurt op basis van regels die de netwerkbeheerder heeft ingesteld. Filterbeslissingen worden meestal genomen op basis van: (kies 5)

Het applicatieprotocol: HTTP, FTP, SMB, …

Het typeveld in het IP datagram: TCP, UDP, ICMP, ...

Het IP adres van de bron en/of bestemmeling.

De TCP bits (flags): SYN, ACK, FIN, ...

De TCP- of UDP poorten, zowel van de bron als de bestemming.

Het ICMP berichttype.

Email lijkt sterk op het versturen van een zakelijke brief via de gewone post. Welke stellingen zijn correct? (kies 3)

Persistent connections zijn niet mogelijk bij SMTP

Het SMTP protocol is een pull protocol.

Bij standaard SMTP kan de body enkel ASCII data bevatten. Bijlagen zoals afbeeldingen moeten dus eerst geconverteerd worden naar ASCII.

Een postzegel is niet nodig om een email bericht te versturen.

Blind carbon copy (bcc) is mogelijk bij email omdat de header (briefomslag) vlak voor het kopiëren van de email in de mailbox/folder van de gebruiker weggegooid wordt.

Het FTP protocol kan gebruikt worden op 2 manieren. Er is een actieve en een passieve variant. Welke van onderstaande beweringen zijn correct? (kies 3)

Als je bestanden wil uitwisselen tussen twee FTP servers kan dat enkel door de bestanden eerst zelf te downloaden en daarna te uploaden naar de andere FTP server.

Het is mogelijk om een bestand rechtstreeks uit te wisselen tussen twee FTP servers. Dus zonder het eerst zelf te downloaden en dan te uploaden.

Bij passive FTP wordt de dataconnectie geïnitieerd (stuurt de SYN) door de client

Bij active FTP wordt de dataconnectie geïnitieerd (stuurt de SYN) door de server.

Bij passive FTP wordt de dataconnectie geïnitieerd (stuurt de SYN) door de server.

Bij active FTP wordt de dataconnectie geïnitieerd (stuurt de SYN) door de client

Het HTTP protocol kan gebruik maken van pipelining. Welke van onderstaande beweringen is correct? (kies 3)

Pipelining wordt ondersteund vanaf versie 1.0 van het HTTP protocol

Meerdere HTTP requests worden verzonden over een enkele TCP connectie zonder te wachten op de corresponderende antwoorden. De volgorde van de antwoorden maakt niet uit aangezien er net zoals bij DNS een soort van TXID (transaction of query id) gebruikt wordt om vraag en antwoord te koppelen.

Meerdere HTTP requests worden verzonden over meerdere TCP connecties zonder te wachten op de corresponderende antwoorden. De volgorde van de antwoorden maakt niet uit aangezien er net zoals bij DNS enn soort van TXID (transaction of query id) gebruikt wordt om vraag en antwoord te koppelen.

Pipelining werd vervangen door multiplexing in HTTP2.

Meerdere HTTP requests worden verzonden over een enkele TCP connectie zonder te wachten op de corresponderende antwoorden. Deze antwoorden moeten in volgorde aankomen

Piplining wordt zeer zelden gebruikt door het Head of LINE Blocking probleem. Recente browsers ondersteunen het niet meer (of het staat by default uit).

Meerdere HTTP requests kunnen niet verzonden worden over een enkele TCP connectie

In een file transfer sessie via active FTP worden 5 bestanden na elkaar opgehaald. Hoeveel sessies op laag 4 worden er in totaal opgezet? (kies 1)

1

5

4

2

Sommige FTP servers kunnen gebruikt worden als 'proxy' server. Zo kan iemand een portscan op een willekeurige host uitvoeren. De gescande host ziet enkel het IP adres van de FTP server. (kies 1)

Dit werkt enkel bij FTP in active mode

Dit werkt zowel bij FTP in active als passive mode.

Dit werkt enkel bij FTP in passive mode

TCP kan uitgebreid worden met SSL/TLS zodat beveiligingsdiensten zoals versleuteling aan communicerende processen geleverd kunnen worden. Op welke laag van het OSI model werkt SSL/TLS? (kies 1)

Netwerklaag

Geen van deze

Applicatielaag

Transportlaag

Twee verschillende webpagina's ( en ) kunnen over dezelfde persistente verbinding worden verzonden. (kies 1)

Waar

Niet waar

Veronderstel dat je een webpagina opvraagt die bestaat uit een document en vijf afbeeldingen. De afbeeldingen zijn allemaal 5MB groot. Met welk van volgende verbindingstypes kan je browser de bestanden het snelste binnen halen? Denk aan het HEAD of LINE blocking probleem. (kies 1)

Non-persistent HTTP/1.0 verbinding die bestaat uit zes parallelle connecties.

Non-persistent HTTP/1.1 verbinding die bestaat uit één connectie.

Persistent HTTP/1.1 verbinding die bestaat uit één connectie .

Verschillende websites (+100) aanbieden op één webserver kan op de volgende manieren: (kies 3)

Door gebruik te maken van IP based virtual hosts. Oudere clients die HTTP2 niet ondersteunen kunnen niet verbinden.

Door gebruik te maken van HTTP/1.1 en je server te voorzien van slechts één IP adres

Door gebruik te maken van HTTP/1.0 en je server te voorzien van één IP adres per website.

Door gebruik te maken van HTTP/1.1 en je server te voorzien van één IP adres per website.

Door gebruik te maken van HTTP/1.0 en je server te voorzien van twee IP adressen: één IP adres voor de server zelf, en één voor de websites.

Dit is enkel mogelijk mits gebruik van een recente browser. Browsers ouder dan 10 jaar ondersteunen dit niet.

Wanneer je 100 websites host op één server heb je dus minstens 100 IP adressen nodig

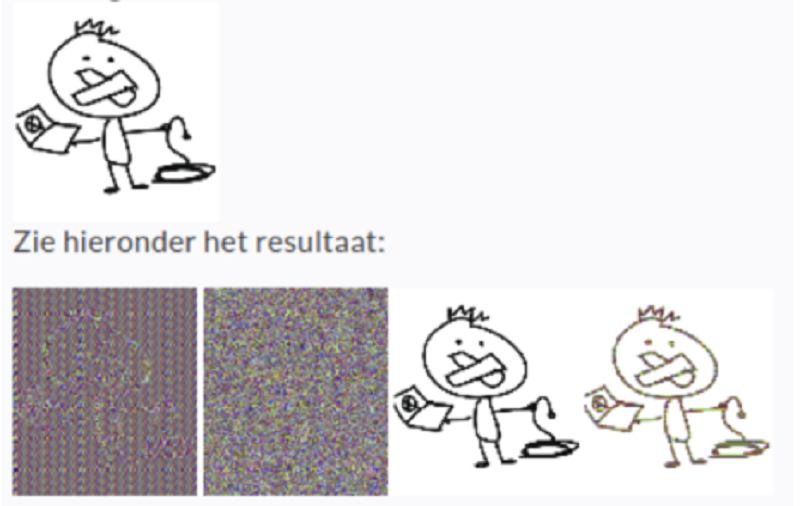

Deze figuur werd een aantal keer versleuteld, telkens met een verschillend symmetrisch encryptiealgoritme. (kies 1)

AES in ECB mode, AES in CBC mode, ROT13 (base64 input), ROT13 (binary input)

ROT13 (binary input), ROT13 (base64 input), AES in ECB mode, AES in CBC mode

ROT13 (base64 input), AES in ECB mode, AES in CBC mode, ROT13 (binary input)

AES in CBC mode, ROT13 (binary input), ROT13 (base64 input), AES in ECB mode

AES in ECB mode, AES in CBC mode, ROT13 (binary input), ROT13 (base64 input)

{"name":"Netwerken 2 Theorie", "url":"https://www.quiz-maker.com/QPREVIEW","txt":"Ontdek je kennis en inzicht in netwerkprotocollen en beveiliging met onze Netwerken 2 Theorie Quiz. Deze quiz bestaat uit 41 uitdagende vragen die verschillende aspecten van netwerktechnologieën testen.Bereid je voor op onderwerpen zoals:- HTTP protocollen- VPN en beveiliging- DNS en mail routing- SSH tunneling en certificaten","img":"https:/images/course4.png"}

More Quizzes

GDPR: Rollen

1476

SQL

10521

Basic electronics

15833

Are You Easy To Live With?

630

What Animal Was I in My Past Life? Free Online

201016627

Expressive Aphasia - Free Online Knowledge Check

201016627

Stomach Cancer - Test Your Knowledge (Free)

201018419

IMDS AF - 2AX7X CDC Volume 1 Maintenance (Free)

201019406

The Cult Rock Band - Test Your Knowledge

201023198

McDonald's Trivia - Free Online Challenge

201018419

Employee Motivation - Find What Drives Your Team

201017627

Amaurosis Fugax Medical Terminology - Midterm Prep

201022137